Печатное издание The Guardian выяснило, что лазейка существует вплоть до этого времени.

«Если руководство запросит у WhatsApp доступ к переписке пользователей, то сервис просто может его предоставить из-за подмены ключа», — подчеркнул Болтер в общении с изданием. В создании алгоритма шифрования принимала участие компания Open Whisper Systems (OWS) — разработчик мессенджера Signal, рекомендованного к применению Эдвардом Сноуденом.

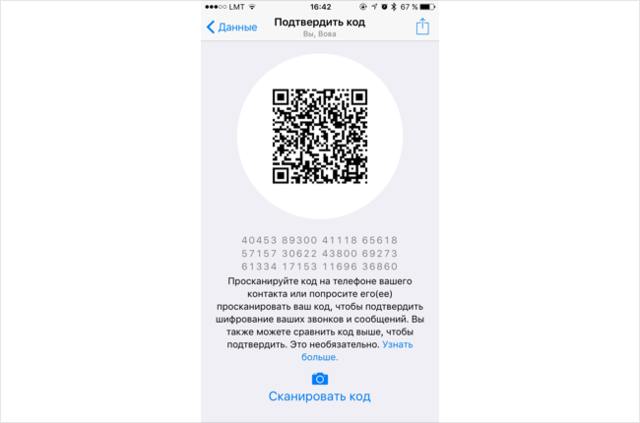

Специалист Калифорнийского университета Тобиас Болтер нашел, что известный мессенджер WhatsApp может незаметно менять ключи шифрования и давать доступ к переписке. Данная процедура почти незаметна для отправителя сообщений. От имени получателя, который в настоящее время находится вне сети, может быть анонсирован новый публичный ключ, после чего механизм доставки на стороне отправителя автоматом перекодирует этим новым ключом все сообщения, ожидающие отправки. Отправитель узнает о проблеме только при подключении функции о безопасности уведомлений, а получатель и вовсе не знает о смене ключей. Оповещение о проблеме он получит только после того, как сообщения окажутся перешифрованы и заново были отправлены получателю.

По утверждению исследователя в сфере шифрования данных Тобиаса Болтера (Tobias Boelter), невзирая на эти заявления в сервисе есть уязвимость, позволяющая генерировать новые ключи для сообщений, отправленных пользователю в офлайне.

При всем этом в мессенджере Signal подобной уязвимости не обнаружилось, пишет morning-news.ru.

Уязвимость рассматривается некоторыми исследователями безопасности как преднамеренный бэкдор — фейсбук был уведомлен о проблеме еще весной минувшего года, однако уязвимость вплоть до этого времени остаётся не исправлена.